WiFi 安全漏洞揭示了重大的设计缺陷

关键要点

安全研究人员发现了 IEEE 80211 WiFi 标准中的设计缺陷,可能导致用户连接到不安全的网络。这项漏洞被称为 SSID 混淆 攻击,编号为 CVE202352424,影响所有操作系统和 WiFi 客户端。攻击者可利用这一缺陷通过伪装受信任的网络名称,将受害者降级至不安全的网络,从而进行中间人攻击。潜在缓解措施包括更新 80211 标准以在 4way 握手期间对 SSID 进行身份验证,以及使用不同 SSID 的唯一凭据。安全研究人员最近发现 IEEE 80211 WiFi 标准中的一个设计缺陷,这一漏洞可能使恶意行为者能够欺骗用户连接到更不安全的网络,The Hacker News 报导称。这一漏洞被 TopVPN 研究人员命名为 SSID 混淆 攻击,编号为 CVE202352424,影响所有操作系统和 WiFi 客户端,包括使用 WEP、WPA3、80211X/EAP 和 AMPE 协议的设备。

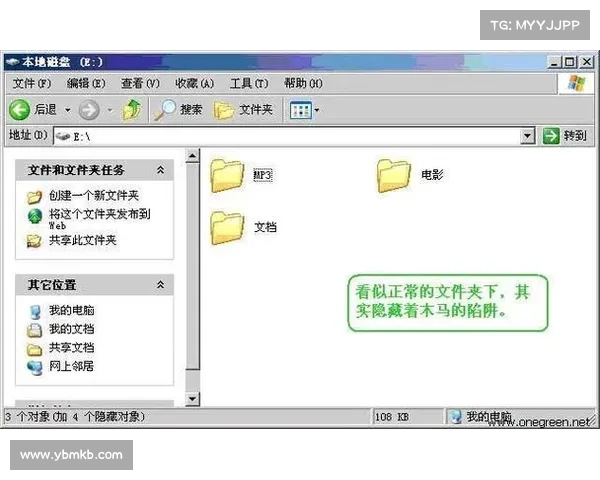

攻击者可以利用这一缺陷,通过伪装信任的网络名称,将用户的连接降级到不那么安全的网络,从而进行中间人攻击并拦截网络流量。这意味着任何在受信网络下自动关闭的 VPN 可能会关闭,导致用户的网络流量暴露。问题的根源在于 WiFi 标准并不强制 SSID 的身份验证,设备可能会被误导,连接到具有类似凭据的恶意网络。

类型描述漏洞名称SSID 混淆攻击漏洞编号CVE202352424影响的协议WEP WPA3 80211X/EAP AMPE攻击方式中间人攻击,伪装受信网络名称

类型描述漏洞名称SSID 混淆攻击漏洞编号CVE202352424影响的协议WEP WPA3 80211X/EAP AMPE攻击方式中间人攻击,伪装受信网络名称研究人员建议的潜在缓解措施包括:

更新 80211 标准,以确保在 4way 握手期间对 SSID 进行身份验证。增强信标保护,以验证 SSID 的真实性。为不同的 SSID 使用唯一凭据,以帮助防止类似攻击。想要深入了解此类安全问题的读者,可以参考 这篇文章。

小火箭安卓